Contrairement à Windows, le macOS bloque la plupart des tentatives pour usurper l’adresse MAC. La protection de l’intégrité du système (SIP) verrouille les changements de bas niveau et l’usurpation persistante n’est pas soutenue en nativement. Bien que vous puissiez désactiver SIP, cela ouvre votre système aux risques. Une meilleure approche consiste à utiliser des changeurs d’adresse MAC conçus pour fonctionner dans MacOS, comme Spoof-MAC, MacMacSpoof, une adresse Wi-Fi privée, ainsi que quelques astuces de terminal qui font le travail.

La partie délicate est que l’exécution de ces outils en toute sécurité nécessite un savoir-faire technique. Un script erroné peut gâcher les paramètres de votre réseau, ou pire, compromettre votre PII. Décomposons ce que vous devriez (et ne devriez pas) faire.

1. Spoof-MAC

Temps nécessaire: 10 minutes

spoof – MAC est un utilitaire basé sur Python qui vous permet de parcourir temporairement votre adresse MAC sans désactiver SIP. Il se connecte à la couche d’interface réseau à l’aide d’appels système standard pour vous donner le contrôle de l’adresse MAC lors de l’exécution. Puisqu’il n’essaie pas de persister des changements à travers les redémarrages, il reste dans les limites de sécurité macOS.

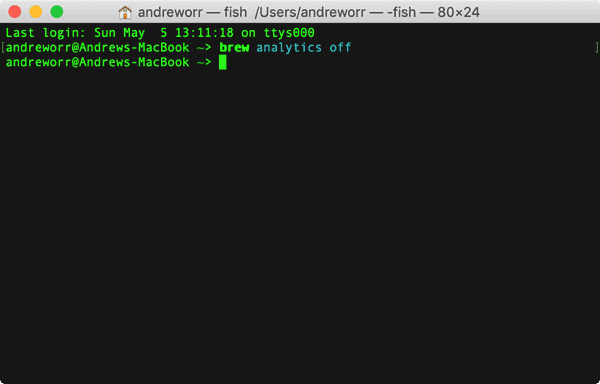

- Installer Homebrew Si vous ne l’avez pas encore fait:

sudo /bin/bash -c "$(curl -fsSL https://raw.githubusercontent.com/Homebrew/install/HEAD/install.sh)"

- Courir:

brew install spoof-mac - Ouvrir Terminal Et vérifiez votre interface:

ifconfig

- Exécutez l’entoue-MAC avec:

sudo spoof-mac random en0 - Remplacer

en0avec le nom d’interface correct si nécessaire. - Confirmez le changement en utilisant:

ifconfig en0 | grep ether

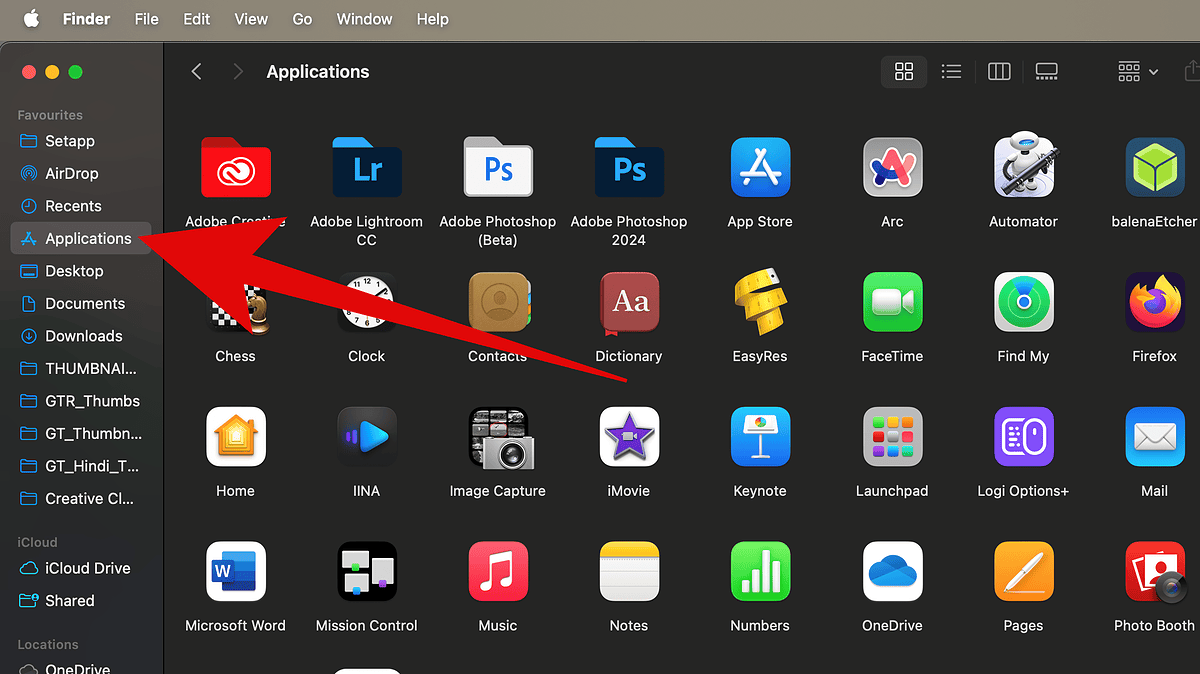

2. Macmacspoof

Macmacspoof est une application GUI minimale qui vous permet de modifier manuellement votre adresse MAC sans toucher le terminal. Il fonctionne en appliquant une parodie temporaire sur les interfaces sélectionnées. Cette application est idéale pour les utilisateurs qui souhaitent des changements rapides sans script.

- Téléchargez l’application à partir de son Github ou miroir de confiance.

- Lancez le fichier .dmg et faites glisser l’application dans Applications.

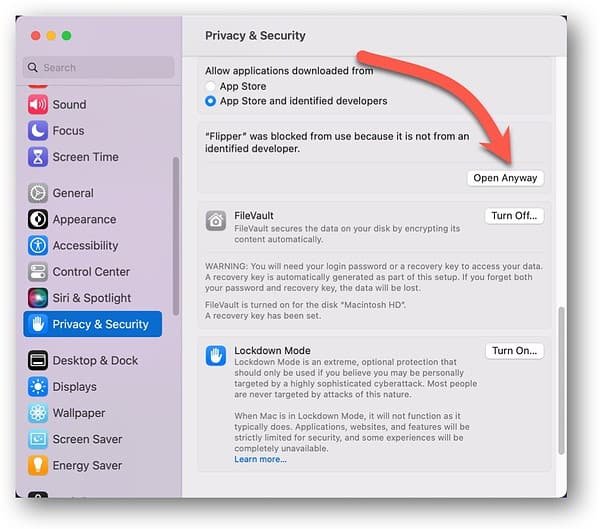

- Ouvrir Paramètres du système > Confidentialité et sécurité.

- Faites défiler vers le bas et cliquez Ouvert de toute façon pour Macmacspoof si invité.

- Ouvrez l’application, sélectionnez votre interface réseau et entrez une nouvelle adresse MAC.

- Faire un clic Appliquer et redémarrez votre connexion réseau si nécessaire.

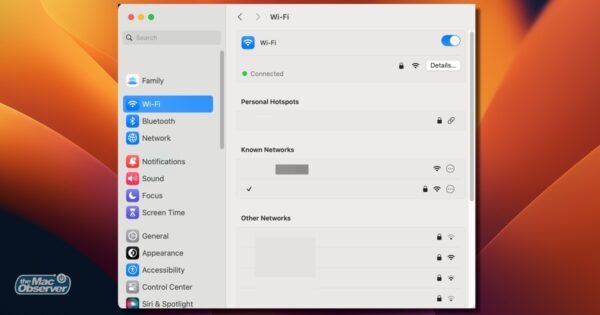

3. Adresse Wi-Fi privée

Ce paramètre est intégré à MacOS pour la confidentialité Wi-Fi. Il randomise votre adresse MAC par réseau en routeurs ou réseaux tiers de vous suivre. Il n’est pas personnalisable par l’utilisateur mais sert d’option au niveau du système pour l’usurpation temporaire.

- Aller à Paramètres du système > Wi-fi.

- Sélectionnez votre réseau connecté.

- Faire défiler Adresse Wi-Fi privée et bascule-le.

- Reconnectez-vous pour appliquer le Mac randomisé.

NOTE

Cela ne permet pas les adresses personnalisées mais améliore l’anonymat sur les réseaux publics.

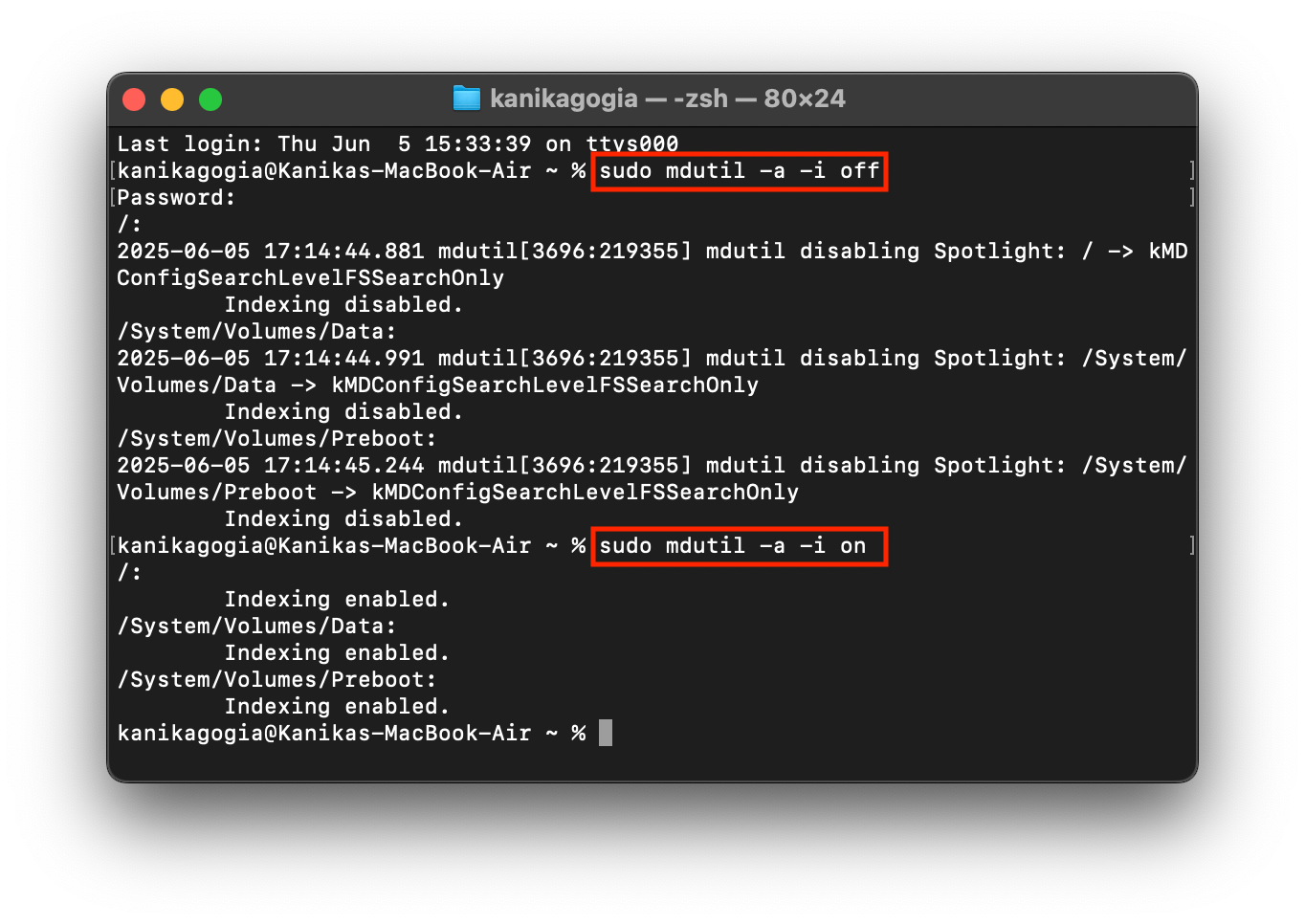

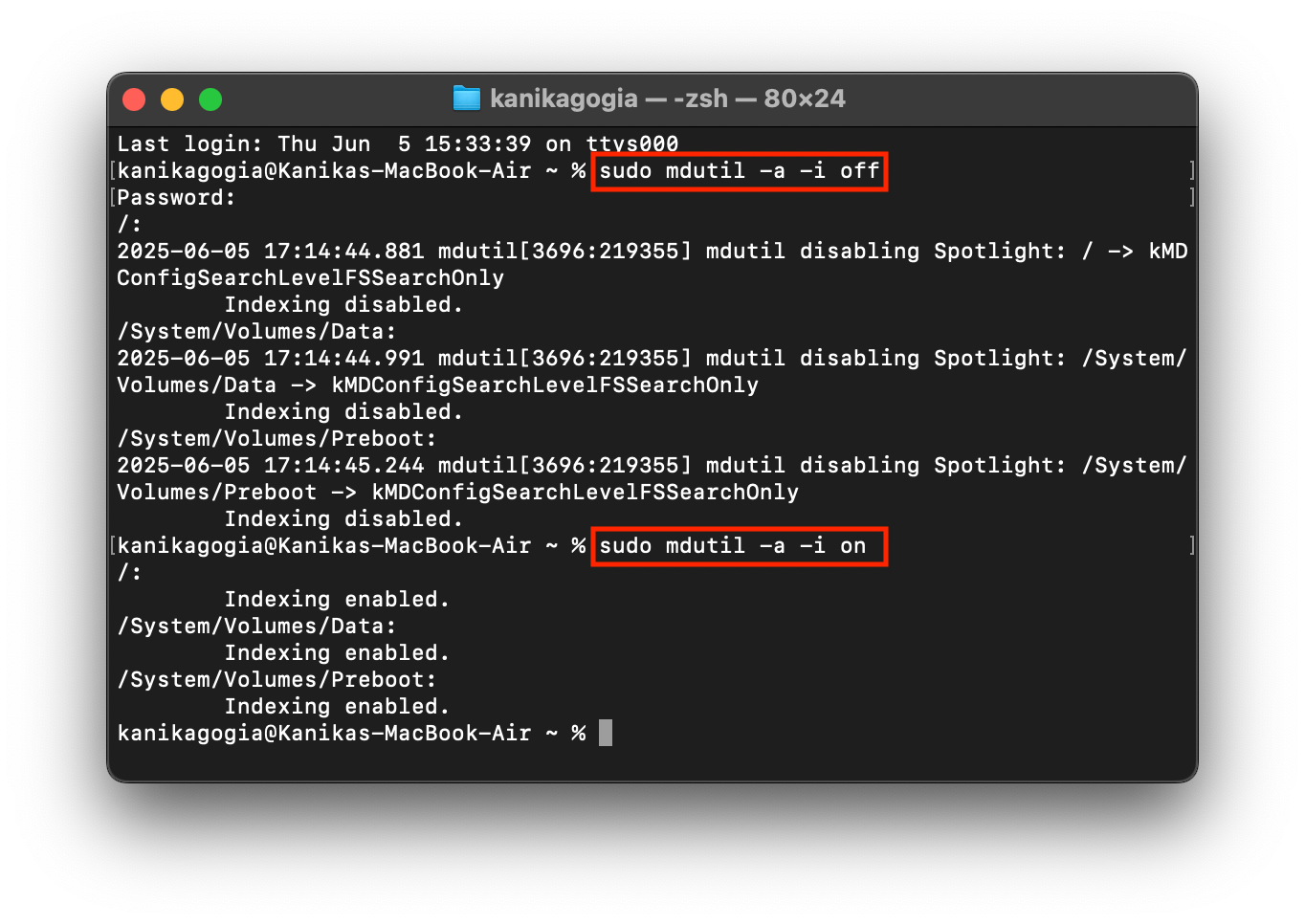

4. Ifconfig

L’utilisation d’IFConfig est le moyen natif de parcourir temporairement une adresse MAC sans applications tierces. Il modifie le Mac au moment de l’exécution, mais l’adresse revient après un redémarrage. Cette méthode nécessite des autorisations élevées.

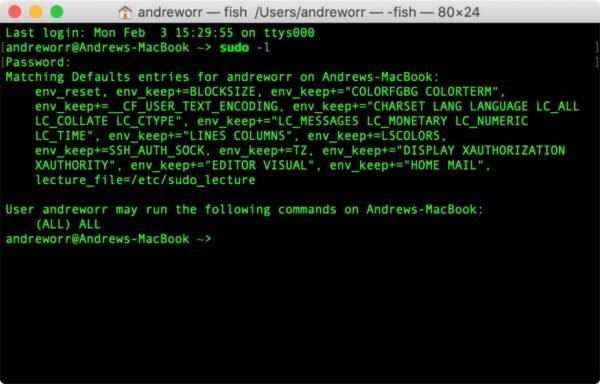

- Ouvrir Terminal.

- Courir

ifconfigPour indiquer les interfaces disponibles. - Pour désactiver l’interface:

sudo ifconfig en0 down - Pour changer le Mac:

sudo ifconfig en0 ether xx:xx:xx:xx:xx:xx(remplacer par l’adresse souhaitée)

- Réactiver l’interface:

sudo ifconfig en0 up - Vérifier:

ifconfig en0 | grep ether

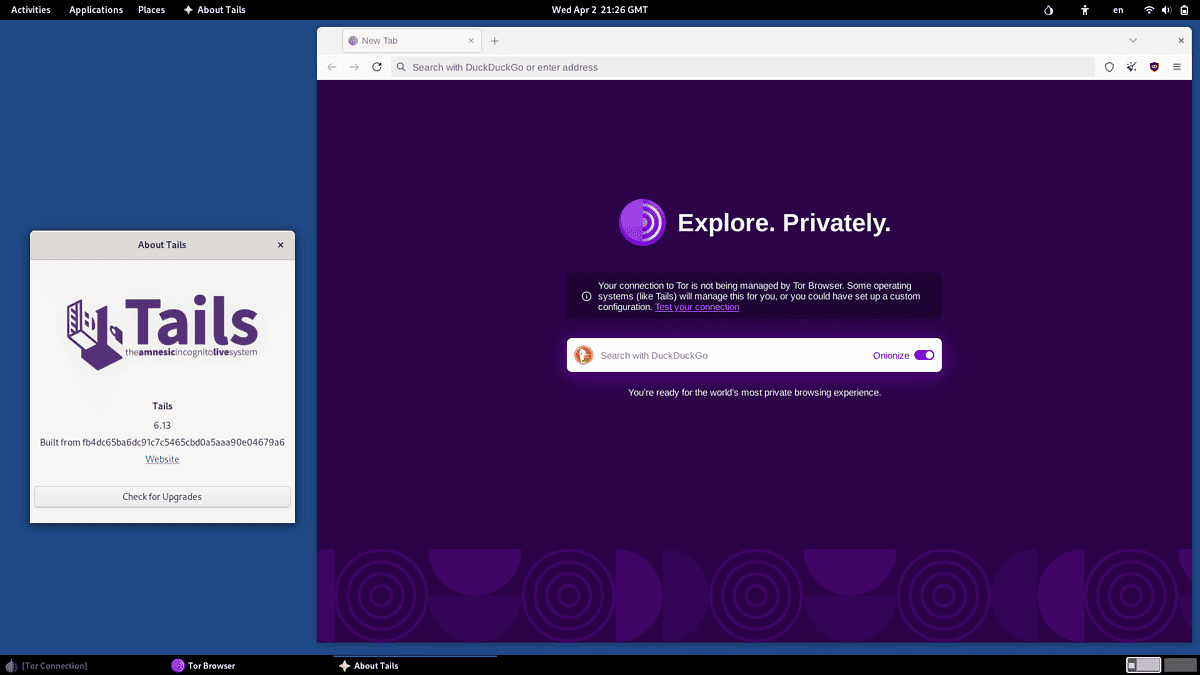

5. Macchanger

macchanger est un outil natif linux. Si vous utilisez des parallèles ou UTM pour exécuter Linux sur macOS, cela donne un contrôle total sur l’usurpation de mac sans restrictions SIP. C’est une solution de contournement, mais efficace pour le contrôle persistant.

- Configurer un VM Linux en utilisant Parallèles ou UTM.

- Ouvrir Terminal Dans la machine virtuelle et installer avec:

sudo apt install macchanger - Identifier l’interface:

ip link - Courir:

sudo macchanger -r eth0ou utiliser-mPour définir un Mac spécifique. - Utilisez MacOS pour le routage via le réseau VM si nécessaire.

6. Détection de parodie Mac de Wireshark

Alors que Wireshark Ne parviendra pas à votre Mac, il aide à valider si les modifications sont actives. Il lit les données réseau de bas niveau et affiche les informations MAC actuelles, utiles pour le débogage des tentatives d’usurpation.

- Installer Wireshark.

- Lancez et sélectionnez votre interface réseau.

- Commencez à capturer des paquets.

- Regardez sous le Ethernet II cadre pour confirmer la source actuelle Mac.

- Comparez avec votre adresse spoofée configurée.

7. Utilisez un adaptateur réseau secondaire ou un dongle Wi-Fi USB

La plupart des limitations d’usurpation s’appliquent aux interfaces de réseau intégrées protégées par SIP. Un dongle Wi-Fi USB avec sa propre pile de chipset et de pilote permet l’usurpation de l’espace utilisateur. Ces adaptateurs contournent souvent les restrictions SIP de MacOS, ce qui rend l’usurpation plus flexible, sans compromettre le modèle de sécurité du système.

- Achetez un adaptateur Wi-Fi USB compatible (par exemple, TP-Link TL-WN725N V2 ou Alfa Installez le pilote macOS du fournisseur si nécessaire.

- Connectez l’adaptateur et vérifiez qu’il apparaît dans Paramètres du système > Réseau.

- Utiliser

ifconfigouspoof‑macpour usurper le Mac sur cette interface (généralement EN5 ou plus). - Vérifiez en utilisant:

ifconfigen5 | grep ether

Apple ne prend pas officiellement en charge l’usurpation d’adresse MAC, alors ne vous attendez pas à beaucoup d’aide de Assistance Apple Si quelque chose se casse. Ils peuvent intervenir si votre système cesse de démarrer ou si votre réseau disparaît entièrement, mais en ce qui concerne l’usurpation, vous êtes seul. Ces outils fonctionnent, mais ils comportent également des risques. Une mauvaise commande pourrait effacer votre configuration d’interface ou exposer les données sensibles. Faites preuve de prudence et sachez ce que vous faites avant d’apporter des modifications.