Portland, OR, USA – 21 avril 2021: Trouver l’icône de mon application est vue sur un iPhone. Trouver mon application et service de suivi des actifs fournis par Apple Inc.

Les chercheurs de George Mason University ont découvert une grande vulnérabilité de sécurité appelée «Nroottag» qui permet aux pirates de suivre l’emplacement de presque tous les ordinateurs ou appareils mobiles. Cette attaque exploite Apple Find My Network en le faisant tourner dans le traitement des appareils cibles comme des aéraisons perdantes, les transformant efficacement en balises involontaires.

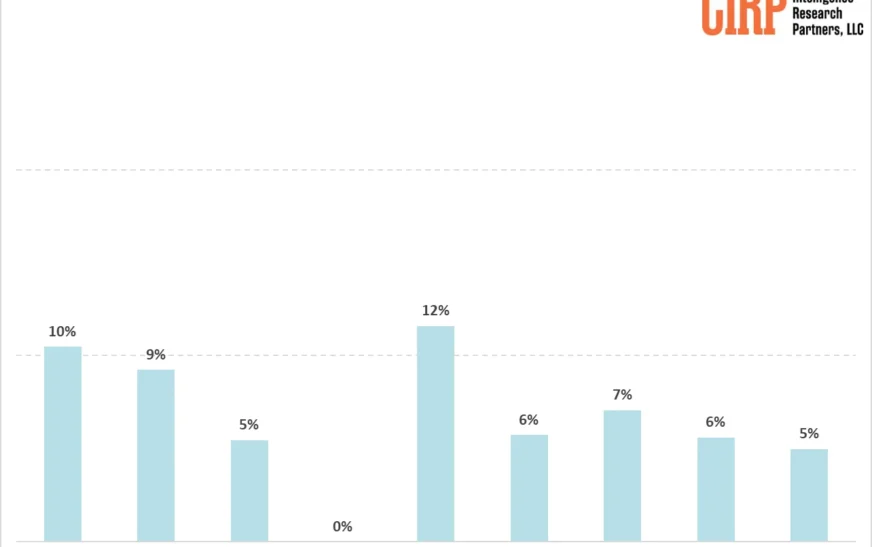

La méthode d’attaque utilise l’adresse Bluetooth d’un appareil combinée à la recherche d’Apple Find My Network pour suivre les emplacements. Il fonctionne sur les appareils exécutant Linux, Android, Windows, ainsi que sur des téléviseurs intelligents et des casques VR. Les chercheurs ont identifié l’emplacement d’un ordinateur stationnaire à moins de 10 pieds et suivi avec précision les appareils mobiles. La technique a un taux de réussite de 90% et peut suivre les appareils en quelques minutes.

L’attaque contourne la nécessité de privilèges administrateurs en adaptant la clé à l’adresse Bluetooth plutôt que de modifier l’adresse elle-même. Les chercheurs ont utilisé des centaines de GPU pour trouver rapidement des clés assorties, profitant des locations de GPU abordables. Les décalages peuvent être enregistrés dans une base de données (table arc-en-ciel) pour une utilisation future, ce qui le rend efficace pour cibler plusieurs appareils simultanément.

Cette vulnérabilité soulève des préoccupations concernant les risques de confidentialité, car il pourrait être utilisé à mauvais escient pour le harcèlement, le harcèlement, l’espionnage d’entreprise ou les menaces de sécurité nationale. Il pourrait également être attrayant pour les sociétés de publicité pour le profilage des utilisateurs sans s’appuyer sur le GPS de l’appareil. L’attaque fonctionne largement sur divers appareils et systèmes d’exploitation, ce qui en fait un problème répandu.

Les chercheurs ont informé Apple du problème en juillet 2024, et Apple l’a reconnu dans les mises à jour de sécurité ultérieures. Une solution complète peut prendre des années à déployer, et les appareils vulnérables peuvent persister jusqu’à ce qu’ils «s’éteignent». Il est conseillé aux utilisateurs d’être prudents des applications demandant des autorisations Bluetooth inutiles, de garder les appareils à jour et de considérer les systèmes d’exploitation axés sur la confidentialité.

Plus ici.