Un nouveau blog sur la sécurité a fait surface en ligne, suggérant que LightSpy, un logiciel espion qui semble avoir des connexions chinoises, était responsable de la dernière attaque sur les iPhones d’Apple.

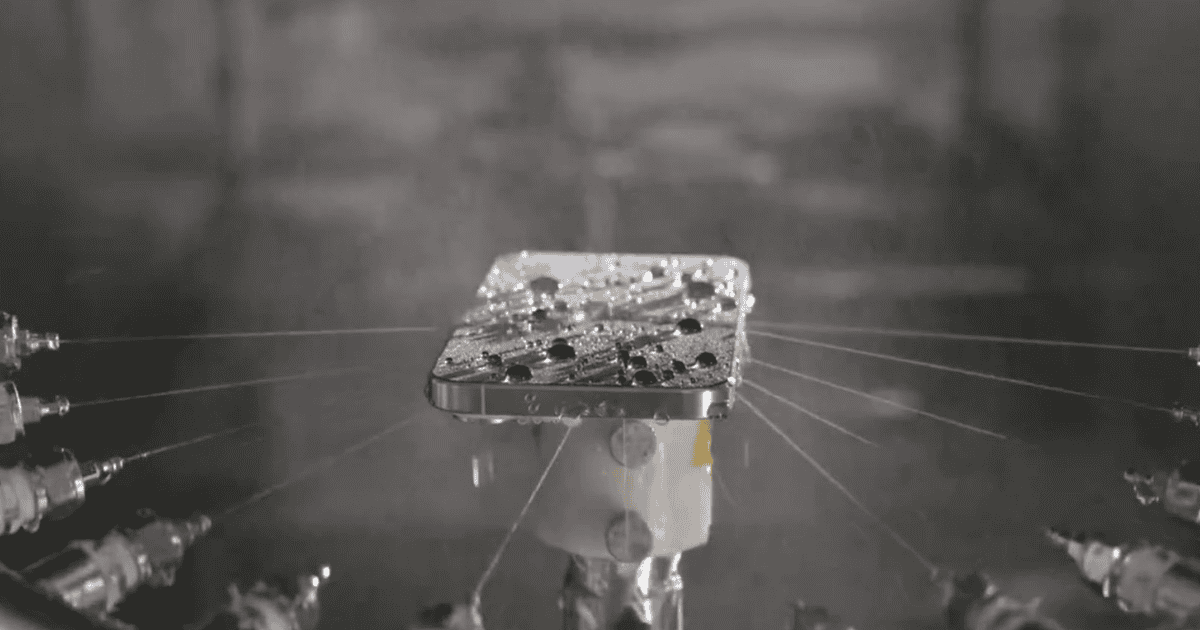

Le 11 avril 2024, Apple a averti les utilisateurs de 92 pays d’une « attaque par un logiciel espion mercenaire » qui, selon elle, pourrait les avoir touchés. En ce qui concerne l’attaque, Apple a seulement révélé qu’il s’agissait d’une tentative de « compromettre l’iPhone à distance ».

Un article de recherche et de renseignement sur le Blackberry Blog indique que les pirates ont utilisé LightSpy, « un implant iOS sophistiqué », lors de l’attaque. Cette technologie semble faire son retour d’une nouvelle manière, bien qu’elle n’ait apparemment pas été utilisée depuis 2020, puisqu’elle a été vue pour la dernière fois dans le cadre d’une campagne menée pendant les troubles politiques à Hong Kong.

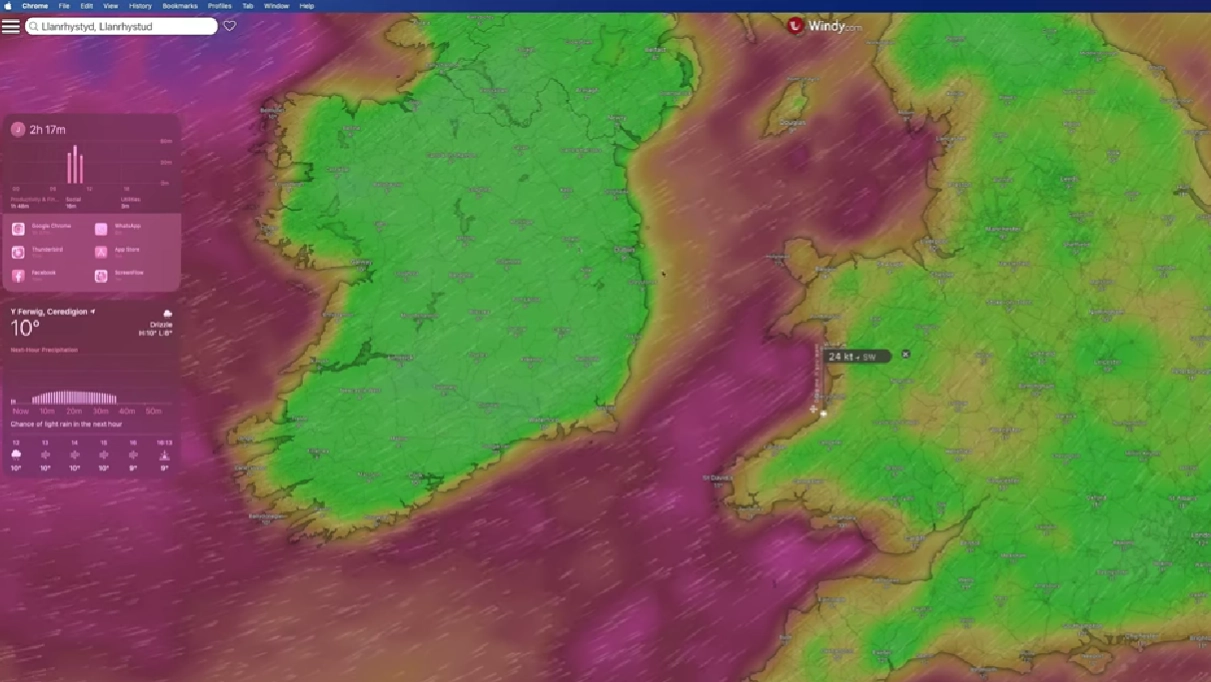

Il semble que les pirates utilisent désormais LightSpy pour cibler les utilisateurs d’iPhone d’Asie du Sud et d’Inde.

Le blog indique que « des éléments tels que des commentaires de code et des messages d’erreur suggèrent fortement que les attaquants derrière LightSpy sont de langue maternelle chinoise, ce qui soulève des inquiétudes quant à une activité potentielle parrainée par l’État ».

L’article explique comment LightSpy fonctionne et échappe à la détection après que les utilisateurs l’ont installé sur un iPhone. Le rapport suppose que LightSpy utilise une technique d’attaque de type « watering-hole », qui vise les sites web que le groupe cible visite souvent pour obtenir l’accès aux iPhones.

L’une des versions modulaires du logiciel espion, « LightSpy F_Warehouse », offre toute une série d’options d’espionnage. Elles permettent notamment de cibler les fichiers privés et les médias d’un iPhone et d’extraire des fichiers des applications WeChat et Telegram, entre autres.

Selon Blackberry, LightSpy peut également capturer secrètement des données audio, y compris des appels VOIP, à partir d’un iPhone infecté. Il peut également vérifier ce que le blog de sécurité appelle des données de localisation hyper-spécifiques simultanément.

BlackBerry suggère d’utiliser le mode verrouillage d’Apple pour les personnes qui pourraient être des cibles en raison de leur activisme ou de leur travail.